這次駭客攻擊是史上最大的加密貨幣竊盜案。 Bybit目前正積極與Chainlysis等產業專家合作追蹤被盜資產,並

它還啟動了一項追償補償計劃,對幫助追償資產的個人給予最高追償金額 10% 的補償。 Chainalysis 發布了一份報告,詳細說明了漏洞是如何發生的,以及攻擊者使用了什麼

該公司宣布加密貨幣礦工所使用的策略、技術和程序 (TTP) 與北韓有何關聯,而 Chainalysis 正在與 Bybit 和執法部門合作,幫助追回資金。

噠。 Bybit 駭客攻擊事件代表了國家網路犯罪分子所使用的策略的演變。具體來說,北韓駭客使用了哪些手段?

你可以看看它是否在那裡。近日,Chainalysis發布了《2025年虛擬資產犯罪報告》,報告稱,2023年與北韓有關的駭客將造成約20起駭客事件。

2020 年,駭客共竊取了 6.605 億美元(約 988 億日圓);2024 年,駭客共竊取了 47 起 13.4 億美元(約 2,004 億日圓),是一年內被盜金額的兩倍多(1

02.88% 。 Bybit駭客事件預估損失約1.6億美元(約25億美元),比北韓駭客2024年全年單次攻擊所竊取的總金額還多。

損失達39億日圓。 這次襲擊是北韓常用駭客技術的典型例子。駭客利用社會工程攻擊來獲取目標的存取權限,並獲得複雜的

洗錢技術用於隱藏被盜資金。事實上,Bybit 事件中被盜的資金與其他北韓相關駭客事件中查獲的資產集中在相同的地址中。

這進一步證明該事件是國家支持的行為。 下面我們就來一步步分析一下 Bybit 駭客事件的發生過程。

1. 初始入侵透過社會工程技術 駭客實施網路釣魚攻擊來欺騙冷錢包簽署者。使用者介面

隨後,攻擊者破壞了區塊鏈並誘騙用戶簽署交易,將安全的多重簽名錢包合約更改為惡意合約。 2. 未經授權轉移以太坊

在將以太坊從 Bybit 冷錢包例行轉移到熱錢包的過程中,攻擊者竊取了 401,000 個以太坊代幣,當時價值約 15 億美元。

他們攔截了0 ETH並將其放入他們控制的地址。 3. 透過中間錢包分散資產被盜資產透過複雜的中間地址網路轉移,

這是一種常見的技術,用於模糊資金路徑並使區塊鏈分析師難以追蹤。 4. 代幣交換與洗錢

駭客將大部分被盜的 ETH 兌換成 BTC(比特幣)、DAI(Daicoin)等其他代幣,並透過去中心化交易所(DEEX)進行分散式加密貨幣。

X)、跨鏈橋和無需 KYC 程序的即時交換服務用於在多個網路之間轉移資產。

5. 資金閒置和策略性洗錢 大部分被竊資金原封不動地存放在多個地址中。這是,

與北韓有關的駭客使用的一個常見策略是在高風險事件發生後將資金閒置,以避免被追踪,而不是立即洗錢直至審查放鬆。

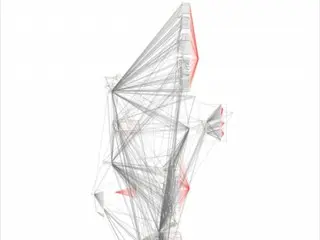

這是我們的意圖。 Chainlysis Reactor 圖表展示了迄今為止複雜的洗錢過程。這張圖顯示了中介地址、代幣交易所、

它還說明了試圖透過複雜的跨鏈轉移網路隱藏被盜資金的行為,以及這一事件對整個加密資產生態系統產生的連鎖反應。

儘管 Bybit 攻擊非常嚴重,但區塊鏈固有的透明度對於試圖清洗被盜資金的不法行為者構成了重大障礙。醋

所有交易都記錄在公共帳本上,使當局和網路安全公司能夠即時追蹤和監控非法活動。

Chainalysis 最近也收購了 Hexagate 和 Alteriya,以進一步增強其安全和詐欺偵測能力,提供更先進的

我們現在能夠應對這些威脅。 虛擬資產生態系統的合作對於應對威脅至關重要。 Bybit 承諾賠償客戶的損失和區塊鏈

「我們與 Jenkins Forensics 專家的密切合作表明了我們行業對相互支持和韌性的重視。隨著所有專家的聚集,加密貨幣社群將獲得高水準的支持。

這將加強對網路攻擊的防禦並創建更安全的數位金融環境。 Chainalytics 是分析領域的全球領導者,其團隊、客戶和合作夥伴遍布公共和私營部門。

「為了應對此次襲擊,我們正在與合作夥伴合作,支持一系列資產扣押和追回途徑。他們已經與多方合作調查 Bybit 被盜的 4,000 美元事件。

該公司已參與凍結超過 570 億美元(約 570 億韓元)的資金,並將繼續與公共和私營部門機構合作,盡可能扣押資產。

2025/02/25 16:49 KST

Copyright(C) BlockchainToday wowkorea.jp 117